Ransomware: digitala gisslantagare

Natten till den 20:e januari i år upptäcktes ett allvarligt dataintrång i ett av Tietoevrys svenska datacenter. Hur intrånget gått till och hur länge det pågått är inte helt klarlagt, men det är bekräftat att det rör sig om en attack med ett välkänt utpressningsprogram – Akira ransomware – som utan att upptäckas har krypterat (och sannolikt även stulit) data som tillhör Tietoevrys kunder

Listan över drabbade är lång: över hundra svenska myndigheter – bland dem flera universitet, Sveriges riksdag och riksbank – samt en lång rad företag, regioner och kommuner.

För många blev attacken mot Tietoevry en ögonöppnare, inte minst på grund av dess omfattning och inverkan på samhället i stort. I media har ledarskribenter och politiker från alla läger gjort upprörda uttalanden och krävt skärpt kontroll och lagstiftning.

Men vad är egentligen ransomware? Vem eller vilka ligger bakom attackerna? Och inte minst, hur kan vi som företag skydda oss?

I den här artikeln reder vi ut begreppen. Att läsa den är väl investerad tid – hotet från de digitala utpressarna är något som du bör ta på allvar.

En kortfattad historik över ransomware

Ordet "ransomware" är en sammanslagning av de engelska orden för lösensumma ("ransom") och programvara ("software"). På svenska används ofta istället begreppen "utpressningstrojan" eller "utpressningsprogram". Även andra uttryck förekommer. Oavsett vilket begrepp som används avser det skadlig programvara (”malware”) som på olika sätt används för att kryptera och/eller stjäla data i syfte att pressa ett företag på pengar.

På senare år har utpressningsprogrammen utvecklats till en global, kriminell mångmiljardindustri, men fenomenet är inte nytt. Det första kända utpressningsprogrammet spreds så tidigt som 1989 (ironiskt nog på disketter med information om HIV-viruset). Bakom utpressningsprogrammet, som fått namnet AIDS trojan, stod en excentrisk forskare från Harvard, som pressade sina offer på ett par hundra dollar för att låsa upp filerna. Sedan dess har problemen och hoten från utpressningsprogrammen både ökat i omfattning och blivit mer komplexa. Lösensummorna har vuxit till sjusiffriga belopp eller mer och metoderna att attackera och pressa företag på pengar har blivit mer sofistikerade i takt med den digitala utvecklingen.

Internet och e-post gjorde det möjligt att sprida skadlig programkod snabbt och effektivt till miljontals användare. DarkNet, som vuxit fram som en rent kriminell infrastruktur i webbens kölvatten, gjorde det möjligt för de kriminella aktörerna att agera anonymt. Botnet-teknologin – dvs stora nätverk av kapade zombie-datorer – har försett grupperna bakom utpressningsprogrammen med ytterligare ett kraftfullt verktyg. Kanske är dock framväxten av kryptovalutor den enskilt viktigaste faktorn bakom den explosionsartade utvecklingen vi sett de senaste sju-åtta åren. När Bitcoin lanserades 2010 fick de kriminella nätverken plötsligt ett säkert, ospårbart och anonymt sätt att ta emot pengar från sina offer. Det minskade avsevärt risken att åka fast och utpressningsprogram har gradvis sedan dess blivit ett alltmer populärt och tämligen riskfritt sätt för kriminella att ”tjäna” pengar.

Antalet attacker med utpressningsprogram uppgår till många hundra miljoner årligen. Det ska såklart understrykas att de allra flesta av dessa attacker misslyckas. Men för de företag som drabbas av ett omfattande intrång är konsekvenserna förödande – operativa avbrott, ekonomisk skada, läckta affärshemligheter och skadat anseende. Många gånger drabbas även företagets medarbetare, kunder och partners hårt.

Det finns ingen verifierbar uppgift på hur många företag som pressats på pengar med olika former av utpressningsprogram de senaste åren eller hur stora kostnaderna varit för företagen. Mörkertalet är stort. Många företag är angelägna att undvika dålig publicitet och därför är det långt ifrån alla attacker som kommer till allmänhetens eller ens polisens kännedom.

Källan till kaoset

Den enskilde hackern som låg bakom de första utpressningsprogrammen har för länge sedan ersatts av professionella hackergrupper som i allt väsentligt påminner om företag eller brottssyndikat. De är välorganiserade, bedriver ofta sin verksamhet under vanlig kontorstid och uppträder i allmänhet affärsmässigt" i kontakterna med sina offer. Precis som vanliga företag har de egna hemsidor och bloggar (darknet) där de öppet skriver om företag som hackats och pressats på pengar.

Många av dessa grupper har – föga överraskande – sin bas i Ryssland. De lokala myndigheternas förhållningssätt är passivt (så länge inte ryska intressen angrips). Rapporter finns dock om enstaka ingripanden. Bland annat har det rapporterats om att den ryska federala säkerhetstjänsten, FSB, "oskadliggjort" nätverket bakom den ökända utpressningstrojanen REvil ransomware och att flera av medlemmarna i samband med detta har lagförts. REvil ransomware låg under en period i början av 2020-talet bakom en rad uppmärksammade attacker, ofta riktade mot mycket stora företag.

Även statsfinansierade hackergrupper existerar. En sådan grupp är den mytomspunna Lazarusgruppen, med kopplingar till den nordkoreanska staten. Lazarusgruppen betraktas allmänt som en av världens mest avancerade och farliga hackergrupper. Gruppen är känd för flera stora ”digitala bankrån” och cyberattacker i finanssektorn, där man lyckats föra ut miljardbelopp från banker, kryptovalutabörser och andra högprofilerade offer. När det gäller utpressningsprogram har Lazarusgruppen bland annat kopplats till den uppmärksammade Wannacry worm.

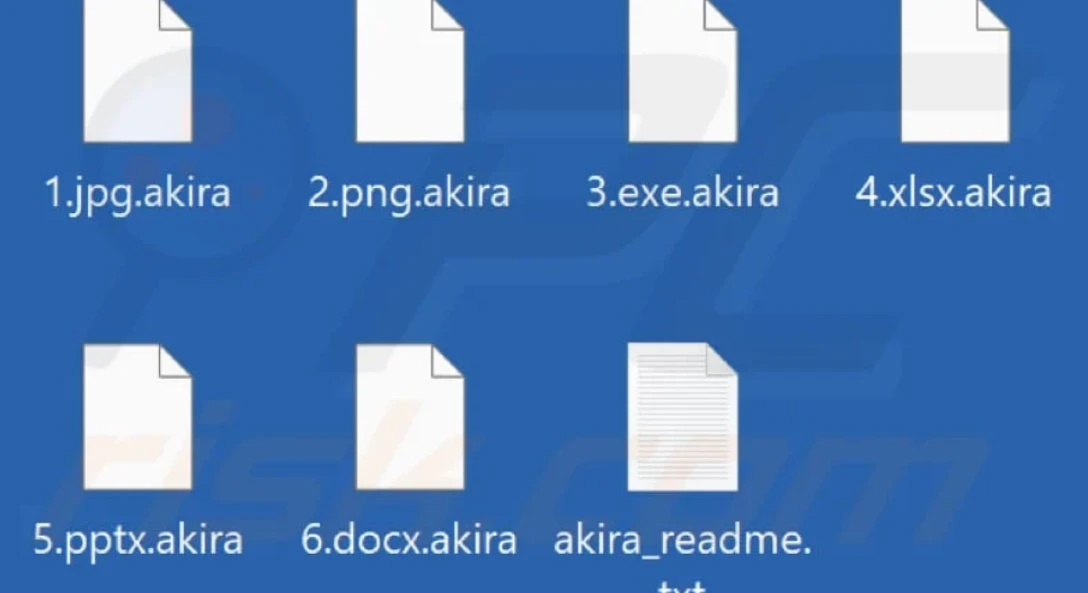

I väst studeras de olika kriminella hackergrupperna och deras respektive programvaror ingående av IT-säkerhetsexperter. När nya versioner dyker upp studeras och dokumenteras de noga, samtidigt som man försöker kartlägga de olika nätverkens "modus operandi". De namn som i media figurerar på de olika hackergrupperna är ofta härledda från de filnamn/suffix som respektive utpressningsprogram ger krypterade filer: .akira, .revil, .locky med flera.

Kriminalitet som IT-tjänst

I takt med att de kriminella nätverken blivit mer professionella har också deras sätt att generera intäkter utvecklats. "Ransomware-as-a-Service" (RaaS) är ett exempel på detta. ”Affärsmodellen” går i korthet ut på att upphovsmännen bakom ett framgångsrikt utpressningsprogram låter andra kriminella grupper använda det mot provision. Upplägget ligger förstås helt i linje med hackergruppernas tendens att operera som företag och kan delvis också vara en förklaring till varför antalet attacker ökat så explosionsartat. Akiratrojanen som användes vid intrånget hos Tietoevry är ett exempel på en RaaS. Utpressningsprogrammet upptäcktes första gången för mindre än ett år sedan, men har sedan dess varit inblandad i tusentals attacker mot företag i princip över hela världen. Antalet attacker är så stort att det inte är troligt att samma individer som utvecklat programvaran också skulle ligga bakom varje attack.

Dubbel Utpressning

Även tekniskt har det skett en gradvis förfining av utpressningsprogrammen. Krypteringen har blivit mer sofistikerad och många trojaner har inte bara förmåga att kryptera data, utan kan också exfiltrera och radera backupfiler. Exfiltreringen innebär att företagets data kopieras till en plats som det kriminella nätverket kontrollerar. Först därefter krypteras källfiler och eventuella skuggbackuper raderas. Tillvägagångssättet medför att de drabbade företagen utsätts för en dubbel utpressning, med hotet om att krypterad data inte bara kan förloras utan även offentliggöras. Att kopiera och överföra stora datamängder är tidskrävande. Ett intrång som det i Tietoevrys datacenter har därför vanligtvis pågått i flera veckor innan det upptäcks. Andra utpressningstrojaner har visat sig ha förmåga att effektivt transportera sig själv mellan datorer och servrar på och även mellan nätverk. En sådan trojan är Lazarusgruppens Wanacry worm, som i maj 2017 orsakade den mest omfattande attacken som dokumenterats för utpressningsprogram. Wannacry-attacken började vid åttatiden på morgonen den 12 maj 2017 och hade efter bara några timmar infekterat över 300 000 datorer i mer än 150 länder. En intressant detalj i sammanhanget är att Wanacry worm, enligt initierade källor, utnyttjade en sårbarhet i Windows med hjälp av en metod (Eternal Blue) som utvecklats av den amerikanska säkerhetstjänsten, NSA.

Utpressningsbrevet

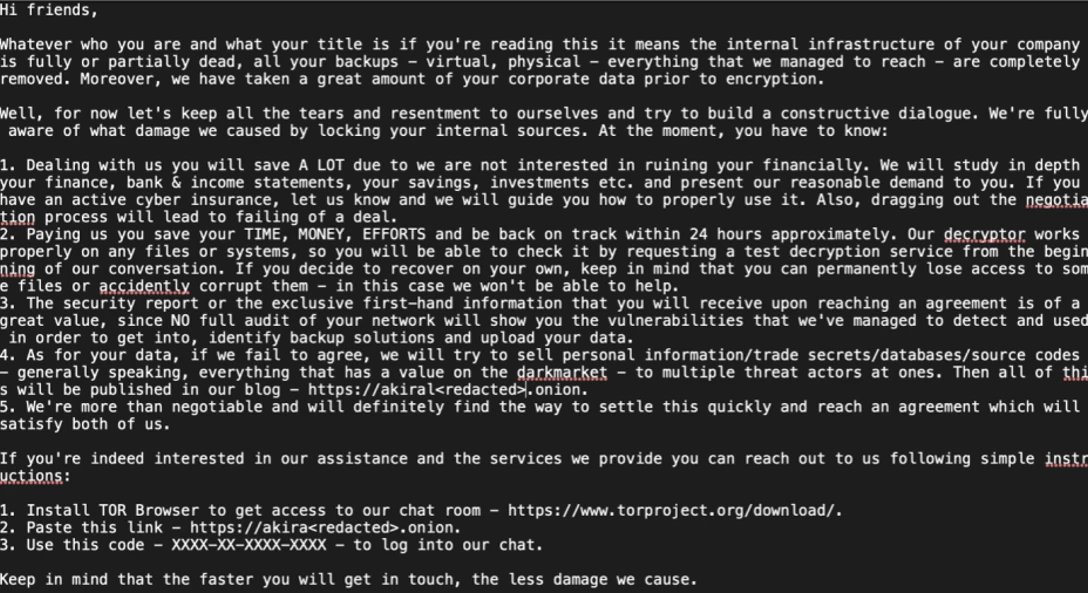

Många gånger upptäcks ett angrepp med utpressningsprogram först när det är för sent – när filer redan är krypterade och systemen obrukbara. Tecken på en attack kan vara oväntade systemfel, långsamma eller oåtkomliga filer, ikoner som ersatts av vita fyrkanter samt kryptiska felmeddelanden. Om man ändå inte inser vad som hänt så blir sanningen smärtsamt uppenbar när utpressningsbrevet hittas. Att läsa utpressningsbrevet, kan vara en chockartad upplevelse för företagets medarbetare. Men brevet är också det första steget i att försöka förstå omfattningen av attacken och att börja processen med att söka hjälp. Brevet som angriparna lämnat kvar i form av en textfil innehåller instruktioner; Där konstateras att attacken är genomförd, hur omfattande den är och vanligtvis anges hur mycket pengar som krävs och hur betalningen ska genomföras.

Brevet kan också innehålla en darknet-länk med en ”inbjudan” till en förhandling om en lösensumma, och ett hot om att data kommer att raderas permanent om företaget förhalar processen. Intressant nog är tonen i dessa brev ofta överraskande professionell och affärsmässig. "Vi är övertygade om att vi tillsammans ska nå en lösning som båda parter är nöjda med" och liknande hurtfriska formuleringar förekommer. Utpressarna kan också uppträda "hjälpsamt" genom att erbjuda assistans med att hantera eventuella försäkringar mot IT-attacker som företaget har, och till och med erbjuda teknisk support och rådgivning för att förbättra företagets IT-säkerhet. Kanske är den här "trevliga", kollegiala tonen ett uttryck för en naturlig, lite nördig hackerjargong. Men troligare är förstås att den är en del av ett psykologiskt spel för att övertyga offret om att motparten är pålitlig och att data verkligen kommer att återlämnas vid betalning (något det givetvis inte finns någon garanti för).

Windows dominerar

En övervägande andel (93%) av alla kända attacker riktar sig mot Windows-baserade IT-miljöer. Företag inom alla sektorer finns bland offren – transport, dagligvaruhandel, shipping, tillverkning och, som i fallet med Tietoevry, även IT-företag och myndigheter av olika slag. De kriminella nätverken letar ständigt efter system med sårbarheter – det kan handla om läckta användarnamn och lösenord eller specifika nätverksprodukter med kända sårbarheter. Phishing via massutskick per e-post är alltjämt ett vanligt angreppssätt. När ett sårbart system identifierats angrips det mer eller mindre urskillningslöst. Det spelar ingen roll om det är ett litet familjeföretag med några få anställda eller en börsnoterad koncern. Företagets storlek och uppskattade betalningsförmåga bestämmer lösenkraven, som kan variera från hundratusen till över 50 miljoner kronor. Även högre belopp än så förekommer. År 2021 betalade världens största producent av köttprodukter, JBS Foods Group, elva miljoner dollar i lösensumma efter att trojanen REvil ransomware lamslagit verksamheten.

Att betala eller inte betala: ett dilemma

När ett företag drabbas av en ”lyckad” ransomware-attack uppstår vid någon tidpunkt den kritiska frågan: Ska vi betala lösensumman? Även om det grundläggande rådet förstås är att inte betala – av moraliska och samhälleliga skäl – kan situationen för ett hotat företag vara mer komplicerad. För ett familjeägt företag som riskerar konkurs, skadeståndskrav och ekonomisk katastrof på grund av en omfattande förlust av data kan den begärda lösensumman framstå som ett överkomligt alternativ. Det är dock viktigt att komma ihåg att man har att göra med kriminella nätverk. Det finns inga säkra garantier för att data verkligen återställs efter betalning. Dock tycks det, paradoxalt nog, sannolikt att dessa företagsliknande nätverk faktiskt återställer data för att bibehålla sin "affärsmodell" och inte successivt underminera sin egen marknad. Det är förstås viktigt att först söka råd från expertis och att noggrant överväga alla tillgängliga alternativ innan något beslut fattas.

Hur kan vi som företag skydda oss?

De kriminella nätverken använder ofta en kombination av tekniker för att öka sina chanser att ta sig förbi företags brandväggar och andra säkerhetssystem. Men även om både metoderna och hackergrupperna blivit mer sofistikerade är det inga oövervinnerliga motståndare. Kanske är det svårt att göra sig helt immun mot attacker, men alla kan vidta åtgärder som avsevärt stärker försvaret och minimerar riskerna – ja, till och med gör en attack med utpressningsprogram helt osannolik. Här kommer några förslag på åtgärder:

Första försvarslinjen:

- Multifaktor autentisering (MFA)! MFA ger ett extra säkerhetslager och skyddar mot svaga eller läckta lösenord. Använd MFA överallt där det är möjligt.

- Uppdatera dina system! Håll dina system uppdaterade med de senaste säkerhetsuppdateringarna. Säkerhetspatcherna är viktigare än många tror.

- Minimera riskerna med e-post! Förvånansvärt många attacker börjar med något så banalt som att någon klickar på en skadlig länk i ett epostmeddelande. Se till att samtliga medarbetare är medvetna om riskerna. Ett starkt e-postfilter kan också hjälpa till att minska risken med e-post.

Andra försvarslinjen:

- App-blockerare och 'white list': Genom att explicit definiera vilka program som är tillåtna kan du förhindra att oönskad programvara, inklusive utpressningsprogramattack, körs på dina nätverk.

Tredje Försvarslinjen:

- Nätverkssegmentering: Dela upp nätverket i mindre segment för att begränsa skadan om ett intrång ändå skulle inträffa.

- Robusta backuper: Regelbundna och säkert förvarade backuper är alltid ett bra, defensivt skydd. Se till att de är åtskilda från primära datakällor. Vi vet idag att backuper som inte åtskiljs från primärdata kan raderas av utpressningstrojaner.

Responsen efter en konstaterad attack

Om ett företag utsatts för ett intrång med utpressningsprogram är det viktigt att agera snabbt och effektivt för att minimera skadan och återställa verksamheten. Här följer några kritiska steg att vidta efter en konstaterad attack:

- Identifiera och isolera det drabbade systemet för att förhindra spridning.

- Kontakta en IT-säkerhetsexpert och/eller ett responsteam.

- Kommunicera med berörda parter: Informera anställda, kunder och partners om situationen på ett öppet och transparent sätt. Det är viktigt att upprätthålla förtroendet och att förbereda alla på potentiella konsekvenser.

Att hantera en utpressningsprogramattack är en utmanande process som kräver snabbt agerande. När det så kallade NIS 2-direktivet träder i kraft under 2024 kan det även bli nödvändigt för dig att rapportera alla allvarliga cyberincidenter till MSB, Myndigheten för samhällskydd och beredskap. Detta gäller alla samhällsviktiga verksamheter. Det kan också vara bra att veta att det i Sverige numera finns ett nationellt responsteam mot cyberattacker: CERT-SE. Teamet, som sorterar under MSB, finns tillgängligt dygnet runt, årets alla dagar, för att hjälpa företag vid cyberattacker. CERT-SE har förstås främst ett fokus på samhällsviktiga verksamheter, men man uppmanar alla företag att rapportera allvarliga incidenter.

/Kristian Wikström, Sublime Consulting

Vi hjälper dig att säkra upp din webbplats

Genom att göra en säkerhetsaudit av din webbplats kan vi ta fram en rekommendation på åtgärdslista. Vi kan även hjälpa till med penetrationstester tillsammans med våra partners.